一、介绍

字面意思,由于一些问题,比如站点中的链接被更改站点都被拿下了为什么还要利用这种洞啊喂!,导致用户在点击链接跳转时,会跳转到攻击者的恶意网站。一般情况下会被用于钓鱼攻击中的水坑攻击,目的从站点本身,转移到网站的用户。

二、URL重定向

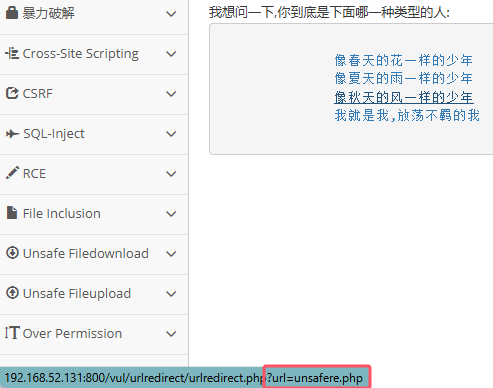

点击右上角的提示,让我们观察下方请求的内容,当然也可以用Burp抓包,但这里就直接鼠标悬停预览了。发现四个请求都使用了GET传输数据,而第三个链接则通过url传入了一个参数,指向了一个不安全的php页面,点击后就会跳转到概述页面。

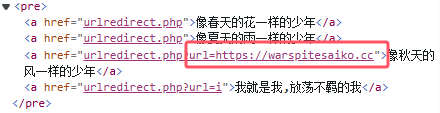

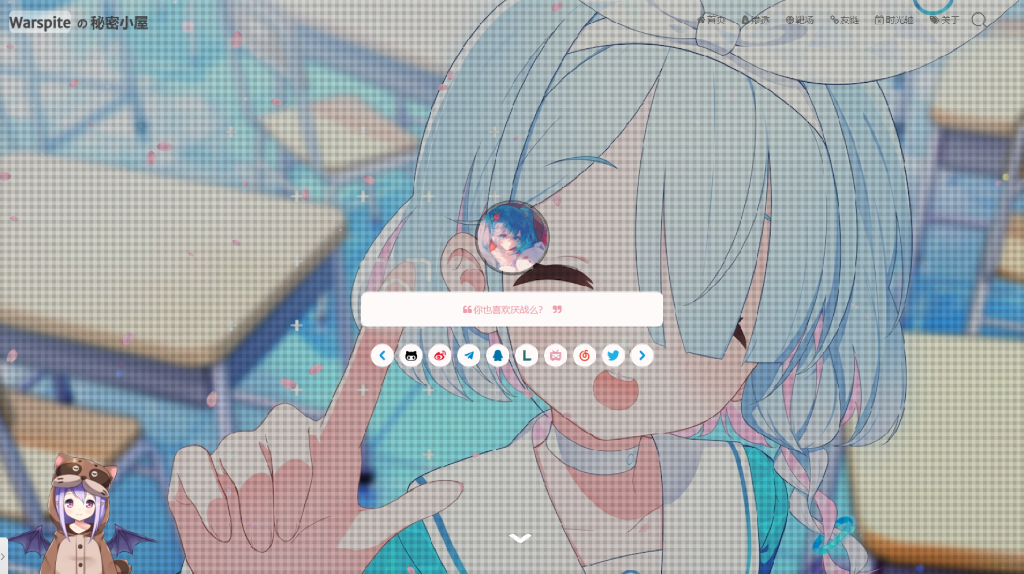

如果攻击者拿下了这页面,修改了后面传入的参数,比如改成“url=https://warspitesaiko.cc/”。

那在这时,网站的用户点击链接,就会跳转到修改后的网站。

三、修复方式

看起来是不是很鸡肋,但如果这个跳转的位置是登录按钮,攻击者正好仿造了一个一模一样的登录界面,用户也正好没有仔细检查跳转后的URL,诶,这钓鱼攻击不就成功了么?

一般的方法就是,在跳转到另一个域名前,弹出一个警告,告知用户跳转的不是我们的网站;或者直接禁止跨域跳转。当然,网站都能被人修改了,还是得归咎到安全团队上,及时修复才是王道。

四、后记

写上一章的时候我就知道这一贴又要很水了,果然。最后再重复一下,这个漏洞的修复方式,主要是为了预防站点被拿下之后,攻击这进行的水坑攻击。

好,接下来就是最后一章了,敬请期待...

Comments | NOTHING